目录

IPSec VPN高可用技术介绍

DPD概述

DPD工作模式

周期性工作模式(periodic)

按需工作模式(on-demand)

DPD 配置

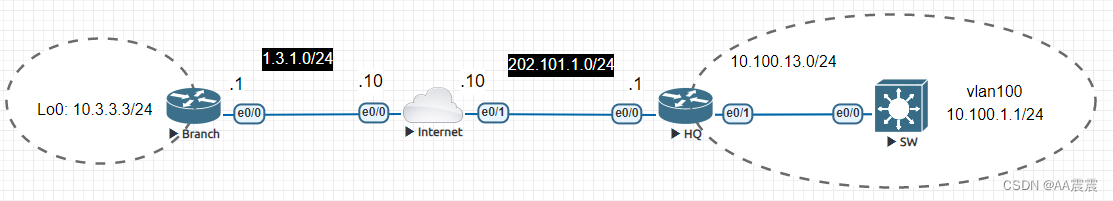

拓扑

周期 DPD 工作过程

按需 DPD 工作过程

DPD 综述

RRI 概述

RRI 配置命令

RRI 配置测试

拓扑

Branch 上 IPSec VPN 关键配置

HQ-1 上 IPSec VPN 关键配置

HQ-2 上 IPSec VPN 关键配置

中心站点主备用网关上DPD和RRI配置

主备网关切换测试

注意

IPSec VPN高可用技术介绍

DPD(问题对等体检测)Dead Peer Detection,检查有问题的 IPSec VPN 网关,并快速切换到备用网关。

RRI(反向路由注入)Reverse Route Injection,用于解决高可用性 IPSec VPN 的路由问题。

DPD概述

DPD(问题对等体检测)Dead Peer Detection,Cisco 路由器默认关闭,一旦主网关出现问题,分支站点无法感知,会继续向故障的主用网关发送加密的数据包,直到 IPSec SA 超时为止(超时时间默认一个小时),超时之后,分支站点依然会尝试与主用网关建立 IPSec VPN,发现主用网关故障无法建立,这时才会切换到备用网关。

DPD 就是 ISAKMP 的 keepalive 技术,因此 DPD 就是一种特殊的 ISAKMP 数据包。

如果不启用 DPD 技术,IPSec VPN 就无法探测出有问题的网关,因此会继续使用有问题的IPSec SA 加密数据包。

DPD工作模式

周期性工作模式(periodic)

周期性 DPD 会设置一个定时器,路由器会按照这个定时器所设置的时间周期发送 DPD 数据包(除非这台路由器收到了源自于对端的DPD数据包)。

使用周期性DPD的优势在于,能够更快地检测到有问题的对等体。缺点是会消耗较多的设备和网络资源。

如果周期性发送DPD没有得到远端确认,它会连续5次发送 DPD 信息。如果5次尝试后依然没有得到远端的确认,会马上清除本地的 IPSec SA 和 ISAKMP SA。如果对端没有启用 DPD,那么对端是不会清除SA的。

按需工作模式(on-demand)

DPD 的默认工作模式。如果路由器加密了数据并发给了对等体,但在一定时间内没有解密任何源自于对等体的数据,那么路由器就会向对方发送 DPD 信息来询问对等体的状态。如果一台路由器暂时不准备加密任何数据,那么它也不会发送 DPD 信息。即使这个时候对等体已经有问题了(Dead)。直到 IKE 和 IPSec SA 进行下一轮密钥更新的时候才会被发现。

DPD按需工作模式会基于流量形式的不同而采取不同的发送方式。如果有持续的 IPSec VPN 加密流量发送,并且还能持续解密对端送过来的加密数据包,那么此时,按需工作模式的DPD就会认为 IPSec VPN 一切正常,没有必要发送 DPD 信息。

只有当一个加密数据包被送出,但在一定时间内没有收到任何解密数据包的情况下,DPD 才会怀疑 IPSec VPN 出现了问题,并开始发送 DPD 信息,用来探测远端 IPSec VPN 网关状况。

如果很快收到了远端会送的 DPD 确认信息,则标识远端 IPSec VPN 网关一切正常。如果一定时间内没有收到 DPD 确认信息,表示远端 IPSec VPN 网关存在问题,此时按需工作模式的 DPD 会和周期性工作模式的 DPD 一样,持续发送5个 DPD 探测包,如果依然没有回应,就会删除所有的安全关联。

综上,按需工作模式相比周期性工作模式的 DPD,会发送更少的 DPD 信息,更加节约带宽和网络资源,但检测到故障所需的时间稍长。

DPD 配置

拓扑

周期 DPD 工作过程

Branch(config)#crypto isakmp keepalive ? <10-3600> Number of seconds between keep alives Branch(config)#crypto isakmp keepalive 10 ? <2-60> Number of seconds between retries if keepalive fails on-demand When using Dead Peer Detection (DPD), send DPD messages only as needed periodic When using Dead Peer Detection (DPD), send periodic DPD messages <cr> Branch(config)#crypto isakmp keepalive 10 periodic #每10秒发送一个DPD的ISAKMP数据包

DPD 特性并不会影响已经建立的安全关联,只会在下一次 ISAKMP 协商之后才会生效,所以需要清除老的安全关联。

Branch#clear crypto session Branch#show crypto session Crypto session current status Interface: Ethernet0/0 Session status: DOWN Peer: 202.101.1.1 port 500 IPSEC FLOW: permit ip 10.3.0.0/255.255.0.0 10.100.0.0/255.255.0.0 Active SAs: 0, origin: crypto map

或者通过如下命令清除

Branch#clear crypto ? call Clear crypto call admission info ctcp cTCP connections datapath Clear crypto data path counters dh Clear stored DH values gdoi Clear Crypto GKM - Group Key Management (i.e. GDOI) gkm Clear Crypto GKM - Group Key Management ikev2 clear ikev2 SAs ipsec IPSec isakmp Flush the ISAKMP database mtree Clear Mtree Manager Command Stats pki pki subsystem sa Clear all crypto SAs session clear crypto sessions (tunnels) Branch#clear crypto isakmp #清除第一阶段SA Branch#clear crypto sa #清除所有SA

在 Branch 上使用 ping 来触发 IPSec VPN,建立新的安全关联

Branch#debug crypto isakmp Crypto ISAKMP debugging is on Branch#ping 10.100.1.1 source loop0 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 10.100.1.1, timeout is 2 seconds: Packet sent with a source address of 10.3.3.3 .!!!! Success rate is 80 percent (4/5), round-trip min/avg/max = 4/4/5 ms Branch# *Mar 23 06:19:20.358: ISAKMP: (1005):set new node 1078334844 to QM_IDLE *Mar 23 06:19:20.358: ISAKMP-PAK: (1005):sending packet to 202.101.1.1 my_port 500 peer_port 500 (I) QM_IDLE *Mar 23 06:19:20.358: ISAKMP: (1005):Sending an IKE IPv4 Packet. *Mar 23 06:19:20.358: ISAKMP: (1005):purging node 1078334844 *Mar 23 06:19:20.358: ISAKMP: (1005):Input = IKE_MESG_FROM_TIMER, IKE_TIMER_IM_ALIVE *Mar 23 06:19:20.358: ISAKMP: (1005):Old State = IKE_P1_COMPLETE New State = IKE_P1_COMPLETE #发送DPD包 *Mar 23 06:19:20.358: ISAKMP-PAK: (1005):received packet from 202.101.1.1 dport 500 sport 500 Global (I) QM_IDLE Branch# *Mar 23 06:19:20.358: ISAKMP: (1005):set new node -2776971 to QM_IDLE *Mar 23 06:19:20.358: ISAKMP: (1005):processing HASH payload. message ID = 4292190325 *Mar 23 06:19:20.359: ISAKMP: (1005):deleting node -2776971 error FALSE reason "Informational (in) state 1" *Mar 23 06:19:20.359: ISAKMP: (1005):Input = IKE_MESG_FROM_PEER, IKE_INFO_NOTIFY *Mar 23 06:19:20.359: ISAKMP: (1005):Old State = IKE_P1_COMPLETE New State = IKE_P1_COMPLETE #接收DPD包

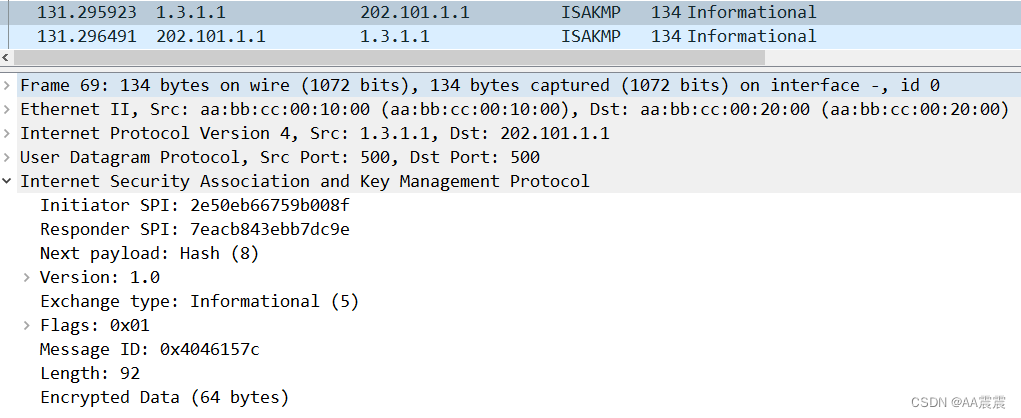

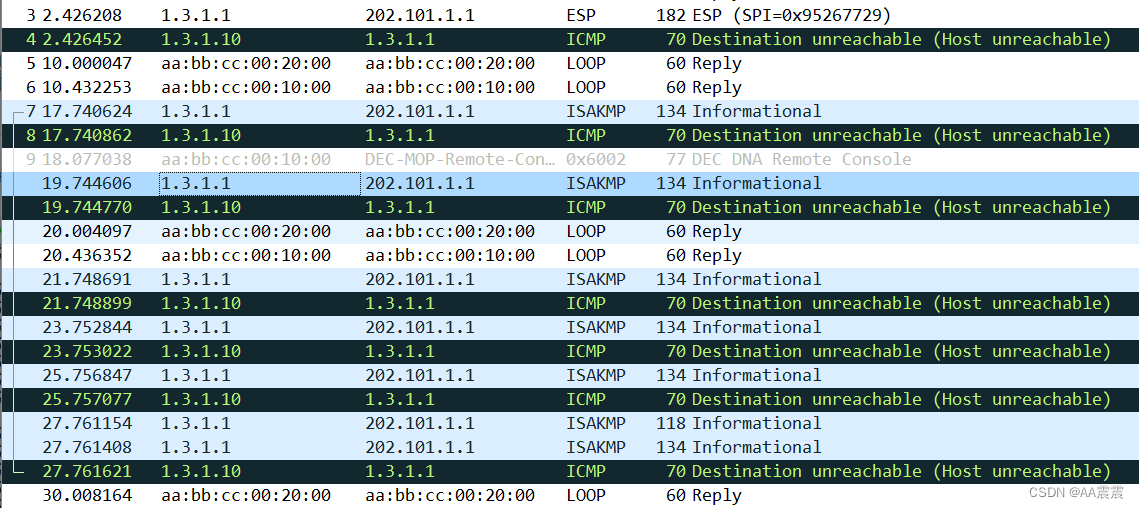

抓包DPD

关闭Internet路由器的e0/1接口,测试DPD检测到问题的处理

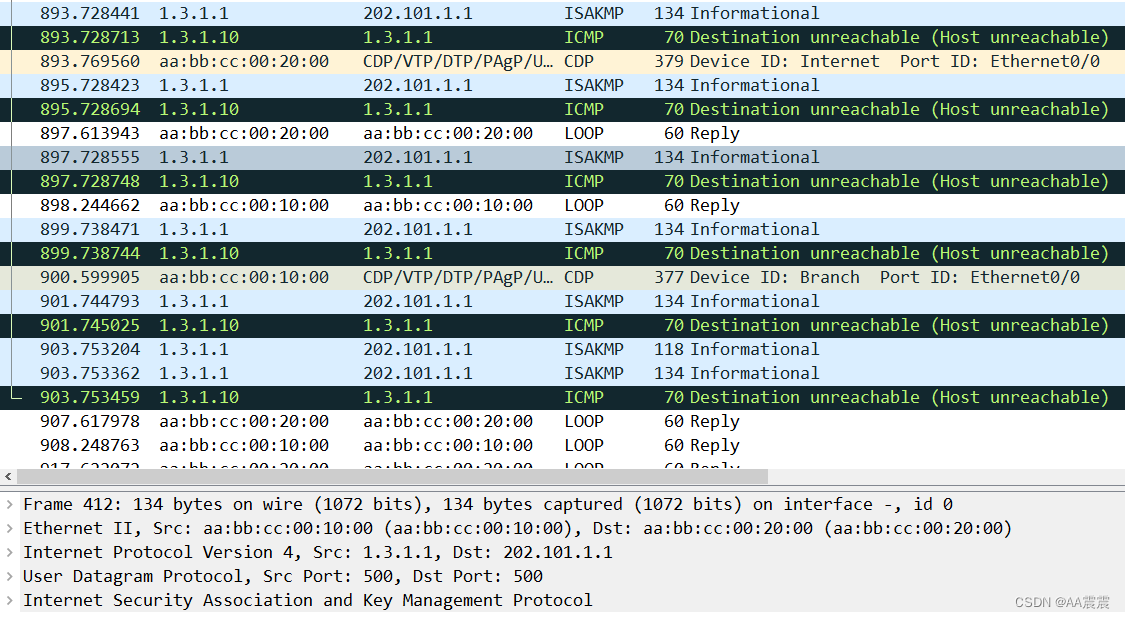

如果Branch周期性发送DPD没有得到远端确认,它会连续5次发送DPD信息。如果5次尝试后依然没有得到远端的确认,Branch会马上清除本地的IPSec SA和ISAKMP SA

Branch#show crypto isakmp sa IPv4 Crypto ISAKMP SA dst src state conn-id status 202.101.1.1 1.3.1.1 MM_NO_STATE 1005 ACTIVE (deleted) IPv6 Crypto ISAKMP SA #ISAKMP SA已自动删除 Branch#show crypto session Crypto session current status Interface: Ethernet0/0 Session status: DOWN-NEGOTIATING Peer: 202.101.1.1 port 500 Session ID: 0 IKEv1 SA: local 1.3.1.1/500 remote 202.101.1.1/500 Inactive IPSEC FLOW: permit ip 10.3.0.0/255.255.0.0 10.100.0.0/255.255.0.0 Active SAs: 0, origin: crypto map #会话状态已显示关闭

但是对端 HQ 并没有启用 DPD,还是显示 Active 和 Up 状态

HQ#show crypto isakmp sa IPv4 Crypto ISAKMP SA dst src state conn-id status 202.101.1.1 1.3.1.1 QM_IDLE 1005 ACTIVE IPv6 Crypto ISAKMP SA #依然显示Active状态 HQ#show crypto session Crypto session current status Interface: Ethernet0/0 Session status: UP-ACTIVE Peer: 1.3.1.1 port 500 Session ID: 0 IKEv1 SA: local 202.101.1.1/500 remote 1.3.1.1/500 Active IPSEC FLOW: permit ip 10.100.0.0/255.255.0.0 10.3.0.0/255.255.0.0 Active SAs: 2, origin: crypto map #依然显示UP-ACTIVE状态

按需 DPD 工作过程

启用按需 DPD

Branch(config)#crypto isakmp keepalive 15 2 #如果不指定DPD工作模式,默认就是on-demand按需模式。 #15代表当一个加密包发送出去,如果15秒内没有收到需要解密的数据包,则每2秒发送一个DPD探测包,共发送5次(5次是系统默认,无法修改)

关闭 Internet 路由器的 e0/1 接口,测试按需 DPD 工作过程,在 Branch 路由器发送 1 个 ping 包给中心站点

在第4秒发送了1个ICMP包,没有得到对方的回应,根据上面配置,等待15秒后,启动按需DPD,每2秒发送1次DPD探测,共发送5次,如果5次后还没有收到回应的加密数据包,则断开SA

Branch#show crypto isakmp sa IPv4 Crypto ISAKMP SA dst src state conn-id status IPv6 Crypto ISAKMP SA Branch#show crypto session Crypto session current status Interface: Ethernet0/0 Session status: DOWN Peer: 202.101.1.1 port 500 IPSEC FLOW: permit ip 10.3.0.0/255.255.0.0 10.100.0.0/255.255.0.0 Active SAs: 0, origin: crypto map

可以看到 SA 已断开

DPD 综述

周期性DPD和按需DPD各有优缺点:周期性工作模式发现问题的速度最快,但是如果 IPSec VPN 一切正常,那么周期性发送的 DPD 就会白白消耗带宽与系统资源;按需工作模式 DPD 非常节约资源,但是发现问题的速度较慢,如果两个站点都不发送任何加密数据包,就算中间网络已经出现了问题,也不会被立即探测到。所以要根据实际工程的状况来选择适当的 DPD 技术。

RRI 概述

RRI(Reverse Route Injection)反向路由注入,就是要动态产生一条路由,并且将它注入到路由表中。在产生 IPSec SA 的同时也产生这条路由,当 IPSec SA 消失时,这条路由也随之消失。换言之,哪台路由器是当前的 IPSec VPN 活动网关,就需要在那台路由器的路由表中注入一条反向路由。该技术主要应用在主备模型中。

由 RRI 产生的路由,其目的网段为远端通信网络,下一跳为远端加密点,类型为静态路由。如果在内部网络运行动态路由协议,并且把这条静态路由重分布进入内部网络,就能够正确引导内部终端返回数据包。

由于同一时间只会有一个活动 VPN 网关,也就只会产生下一跳是活动VPN网关的路由。高可用 IPSec VPN 解决方案中,内部终端返回分支站点的路由,要根据 IPSec VPN 的状况而变化,既哪台路由器是当前的 IPSec VPN 活动网关,返回分支站点的路由的下一跳,就应该指向那台路由器的内部接口地址。Cisco 反向路由注入(Reverse Route Injection)技术,正是为了解决这个问题而设计的。

另,当 IPSec SA 已经建立成功后,再配置RRI,那么 VPN 网关是不会立即出现 RRI 注入的静态路由,只有待 IPSec SA 超时或手动清除 SA 重新建立后,才会出现 RRI 注入的静态路由。

RRI 分为动态和静态。动态RRI,配置时不加参数,配置命令:reverse-route;静态RRI配置时后面加参数static,配置命令:reverse-route static

动态 RRI:注入的静态路由不是根据已经配置好的感兴趣列表而产生的,而是根据 IPSec SA 协商出哪条感兴趣流就注入哪条静态路由。

静态 RRI:注入的静态路由根据感兴趣列表直接产生,不管有没有建立 IPSec SA 都会产生,常用于 Redundancy VPN 中。

RRI 配置命令

HQ-1(config)# crypto map MYMAP 10 ipsec-isakmp #进入crypto map视图下 HQ-1(config-crypto-map)# reverse-route #启用RRI技术 HQ-1(config-crypto-map)# set reverse-route tag 99 #让RRI产生的静态路由打上tag 99的属性,便于重分布使用

RRI 配置测试

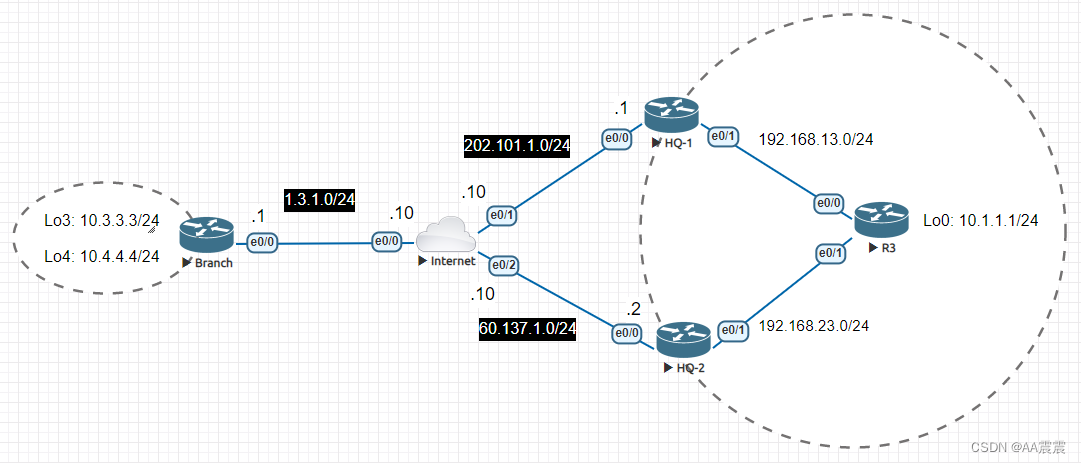

拓扑

Branch 上 IPSec VPN 关键配置

hostname Branch ! crypto isakmp policy 10 authentication pre-share crypto isakmp key cisco123 address 202.101.1.1 crypto isakmp key cisco123 address 60.137.1.2 #主备网关第一阶段认证密钥,两个密钥可以配置不同,但两端要一致 ! crypto ipsec transform-set MYTRANS esp-aes esp-md5-hmac mode tunnel ! crypto map MYMAP 10 ipsec-isakmp match address VPN set transform-set MYTRANS set peer 202.101.1.1 set peer 60.137.1.2 #先配置的202.101.1.1为主用网关,后配置的60.137.1.2 为备用网关 #先配置的是主,在上面,当主用网关连接失效后才会连接下面的备用网关 ! ip access-list extended VPN permit ip 10.3.0.0 0.0.255.255 10.1.0.0 0.0.255.255 permit ip 10.4.0.0 0.0.255.255 10.1.0.0 0.0.255.255

HQ-1 上 IPSec VPN 关键配置

hostname HQ-1 ! crypto isakmp policy 10 authentication pre-share crypto isakmp key cisco123 address 1.3.1.1 ! crypto ipsec transform-set MYTRANS esp-aes esp-md5-hmac mode tunnel ! crypto map MYMAP 10 ipsec-isakmp set peer 1.3.1.1 set transform-set MYTRANS match address VPN ! ip access-list extended VPN permit ip 10.1.0.0 0.0.255.255 10.3.0.0 0.0.255.255 permit ip 10.1.0.0 0.0.255.255 10.4.0.0 0.0.255.255

HQ-2 上 IPSec VPN 关键配置

hostname HQ-2 ! crypto isakmp policy 10 authentication pre-share crypto isakmp key cisco123 address 1.3.1.1 ! crypto ipsec transform-set MYTRANS esp-aes esp-md5-hmac mode tunnel ! crypto map MYMAP 10 ipsec-isakmp set peer 1.3.1.1 set transform-set MYTRANS match address VPN ! ip access-list extended VPN permit ip 10.1.0.0 0.0.255.255 10.3.0.0 0.0.255.255 permit ip 10.1.0.0 0.0.255.255 10.4.0.0 0.0.255.255

中心站点主备用网关上DPD和RRI配置

HQ-1配置 HQ-1(config)#crypto isakmp keepalive 10 periodic #启用周期DPD,快速探测有问题的VPN网关,对端也建议启用 Branch(config)#crypto isakmp keepalive 10 periodic #Branch端启用周期DPD HQ-1(config)#crypto map MYMAP 10 ipsec-isakmp HQ-1(config-crypto-map)#reverse-route #启用RRI技术 HQ-1(config-crypto-map)#set reverse-route tag 99 #为RRI产生的静态路由打上tag 99,便于重分布RRI产生的静态路由到身后动态路由协议,解决内部网络回包路由问题 HQ-1(config)#route-map RRI_to_OSPF permit 10 HQ-1(config-route-map)#match tag 99 HQ-1(config)#router ospf 1 HQ-1(config-router)#redistribute static subnets route-map RRI_to_OSPF

HQ-2配置 HQ-2(config)#crypto isakmp keepalive 10 periodic HQ-2(config)#crypto map MYMAP 10 HQ-2(config-crypto-map)#reverse-route HQ-2(config-crypto-map)#set reverse-route tag 99 HQ-2(config)#route-map RRI_to_OSPF HQ-2(config-route-map)#match tag 99 HQ-2(config)#router ospf 1 HQ-2(config-router)#redistribute static route-map RRI_to_OSPF subnets

Branch 触发 IPSec VPN

Branch#ping 10.1.1.1 source 10.3.3.3 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 10.1.1.1, timeout is 2 seconds: Packet sent with a source address of 10.3.3.3 .!!!! Success rate is 80 percent (4/5), round-trip min/avg/max = 5/5/5 ms

主备用网关查看加解密情况和SA建立情况

HQ-1#show crypto engine connections active Crypto Engine Connections ID Type Algorithm Encrypt Decrypt LastSeqN IP-Address 1 IPsec AES+MD5 0 4 4 202.101.1.1 2 IPsec AES+MD5 4 0 0 202.101.1.1 1001 IKE SHA+DES 0 0 0 202.101.1.1 HQ-1#show crypto isakmp sa IPv4 Crypto ISAKMP SA dst src state conn-id status 202.101.1.1 1.3.1.1 QM_IDLE 1001 ACTIVE IPv6 Crypto ISAKMP SA HQ-1#show crypto session Crypto session current status Interface: Ethernet0/0 Session status: UP-ACTIVE Peer: 1.3.1.1 port 500 Session ID: 0 IKEv1 SA: local 202.101.1.1/500 remote 1.3.1.1/500 Active IPSEC FLOW: permit ip 10.1.0.0/255.255.0.0 10.3.0.0/255.255.0.0 Active SAs: 2, origin: crypto map IPSEC FLOW: permit ip 10.1.0.0/255.255.0.0 10.4.0.0/255.255.0.0 Active SAs: 0, origin: crypto map #主用网关有加解密数据产生,建立了与Branch的第一阶段SA和第二阶段SA

HQ-2#show crypto engine connections active Crypto Engine Connections ID Type Algorithm Encrypt Decrypt LastSeqN IP-Address HQ-2#show crypto isakmp sa IPv4 Crypto ISAKMP SA dst src state conn-id status IPv6 Crypto ISAKMP SA HQ-2#show crypto session Crypto session current status Interface: Ethernet0/0 Session status: DOWN Peer: 1.3.1.1 port 500 IPSEC FLOW: permit ip 10.1.0.0/255.255.0.0 10.3.0.0/255.255.0.0 Active SAs: 0, origin: crypto map IPSEC FLOW: permit ip 10.1.0.0/255.255.0.0 10.4.0.0/255.255.0.0 Active SAs: 0, origin: crypto map #备用网关空空如也

内网路由学习情况

HQ-1#show ip route static | be Gateway Gateway of last resort is 202.101.1.10 to network 0.0.0.0 S* 0.0.0.0/0 [1/0] via 202.101.1.10 10.0.0.0/8 is variably subnetted, 2 subnets, 2 masks S 10.3.0.0/16 [1/0] via 1.3.1.1 #主用网关通过RRI技术学到了一条到达 Branch 通信点,下一跳为 Branch 加密点的静态路由

HQ-2#show ip route static | be Gateway Gateway of last resort is 60.137.1.10 to network 0.0.0.0 S* 0.0.0.0/0 [1/0] via 60.137.1.10 #备用网关什么都没有

R3#show ip route ospf | be Gateway Gateway of last resort is not set 10.0.0.0/8 is variably subnetted, 3 subnets, 3 masks O E2 10.3.0.0/16 [110/20] via 192.168.13.1, 00:06:01, Ethernet0/0 #通过 OSPF 学到了来至主用网关重分布进入的5类LSA产生的外部路由O E2,下一跳为主用网关内网IP地址

可以发现,并没有学习到 Branch 的 10.4.4.0/24 的路由,并没有触发感兴趣流,那么通过中心站点可否触发到达对端10.4.4.0/24的隧道呢?可以看到R3并没有学到外部网络的默认路由,R3就无法将数据包传递出去,首先从主备用网关给内网下放默认路由

HQ-1(config)#router ospf 1 HQ-1(config-router)#default-information originate HQ-2(config)#router ospf 1 HQ-2(config-router)#default-information originate #由于有两个出口,实际生产环境还需要访问Internet,所以主备网关都需要下放默认路由 R3#show ip route ospf | be Gateway Gateway of last resort is 192.168.23.2 to network 0.0.0.0 O*E2 0.0.0.0/0 [110/1] via 192.168.23.2, 00:02:35, Ethernet0/1 [110/1] via 192.168.13.1, 00:02:44, Ethernet0/0 10.0.0.0/8 is variably subnetted, 3 subnets, 3 masks O E2 10.3.0.0/16 [110/20] via 192.168.13.1, 00:15:32, Ethernet0/0 #R3学到了两条到达外部的默认路由,下一跳分别为主备网关

R3是否可以主动触发到达Branch 10.4.4.0/24 网段的隧道?根据上面R3的路由表分析,到达10.4.4.0网络有两个下一跳,一个是13.1,一个是23.2,是负载的方式,如果选择了主网关,出口撞击到了map,匹配了感兴趣流,那么隧道就会建立成功。如果选择了备用网关,那么就不会成功。

主备网关切换测试

Branch开启到达中心网络的长ping,同时关闭Internet路由器与主网关直连的e0/1接口,查看切换后的效果

Branch#ping 10.1.1.1 source 10.3.3.3 repeat 10000000 Type escape sequence to abort. Sending 10000000, 100-byte ICMP Echos to 10.1.1.1, timeout is 2 seconds: Packet sent with a source address of 10.3.3.3 !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!..........!!!!!!!!!!! !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! #丢了几个包后大概15秒左右,数据又通了

HQ-1#show crypto session Crypto session current status Interface: Ethernet0/0 Session status: DOWN-NEGOTIATING Peer: 1.3.1.1 port 500 Session ID: 0 IKEv1 SA: local 202.101.1.1/500 remote 1.3.1.1/500 Inactive IPSEC FLOW: permit ip 10.1.0.0/255.255.0.0 10.3.0.0/255.255.0.0 Active SAs: 0, origin: crypto map IPSEC FLOW: permit ip 10.1.0.0/255.255.0.0 10.4.0.0/255.255.0.0 Active SAs: 0, origin: crypto map #由于DPD的作用,主网关的SA已经断开

HQ-2#show crypto session Crypto session current status Interface: Ethernet0/0 Session status: UP-ACTIVE Peer: 1.3.1.1 port 500 Session ID: 0 IKEv1 SA: local 60.137.1.2/500 remote 1.3.1.1/500 Active IPSEC FLOW: permit ip 10.1.0.0/255.255.0.0 10.3.0.0/255.255.0.0 Active SAs: 2, origin: crypto map IPSEC FLOW: permit ip 10.1.0.0/255.255.0.0 10.4.0.0/255.255.0.0 Active SAs: 0, origin: crypto map #备用网关SA已经建立

R3#show ip route ospf | be Gateway Gateway of last resort is 192.168.23.2 to network 0.0.0.0 O*E2 0.0.0.0/0 [110/1] via 192.168.23.2, 00:16:08, Ethernet0/1 [110/1] via 192.168.13.1, 00:16:17, Ethernet0/0 10.0.0.0/8 is variably subnetted, 3 subnets, 3 masks O E2 10.3.0.0/16 [110/20] via 192.168.23.2, 00:00:53, Ethernet0/1 #到达对端通信点的路由也切换到了备用网关

注意

链路备份的高可用性 IPSec VPN,不支持抢占特性。也就是说,如果主网关恢复正常,Branch也不会马上切换回主网关建立SA,因为Branch会认为当前的对等体没有任何问题。只有当IPSec SA超时后,Branch才会考虑重新和主网关建立隧道。

开启Internet路由器的e0/1接口,从Branch触发到达中心站点的10.4.4.0隧道

Branch#ping 10.1.1.1 source 10.4.4.4 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 10.1.1.1, timeout is 2 seconds: Packet sent with a source address of 10.4.4.4 .!!!! Success rate is 80 percent (4/5), round-trip min/avg/max = 4/4/5 ms Branch#show crypto session Crypto session current status Interface: Ethernet0/0 Session status: UP-ACTIVE Peer: 60.137.1.2 port 500 Session ID: 0 IKEv1 SA: local 1.3.1.1/500 remote 60.137.1.2/500 Active IPSEC FLOW: permit ip 10.3.0.0/255.255.0.0 10.1.0.0/255.255.0.0 Active SAs: 2, origin: crypto map IPSEC FLOW: permit ip 10.4.0.0/255.255.0.0 10.1.0.0/255.255.0.0 Active SAs: 2, origin: crypto map Interface: Ethernet0/0 Session status: UP-IDLE Peer: 202.101.1.1 port 500 Session ID: 0 IKEv1 SA: local 1.3.1.1/500 remote 202.101.1.1/500 Active #隧道并没有切换到主用网关上,10.4.4.0隧道依然通过当前的SA建立

HQ-2#show crypto session Crypto session current status Interface: Ethernet0/0 Session status: UP-ACTIVE Peer: 1.3.1.1 port 500 Session ID: 0 IKEv1 SA: local 60.137.1.2/500 remote 1.3.1.1/500 Active IPSEC FLOW: permit ip 10.1.0.0/255.255.0.0 10.3.0.0/255.255.0.0 Active SAs: 2, origin: crypto map IPSEC FLOW: permit ip 10.1.0.0/255.255.0.0 10.4.0.0/255.255.0.0 Active SAs: 2, origin: crypto map #备用网关建立了一条到达对端10.4.4.0的IPSec SA

HQ-1#show crypto session Crypto session current status Interface: Ethernet0/0 Session status: DOWN Peer: 1.3.1.1 port 500 IPSEC FLOW: permit ip 10.1.0.0/255.255.0.0 10.3.0.0/255.255.0.0 Active SAs: 0, origin: crypto map IPSEC FLOW: permit ip 10.1.0.0/255.255.0.0 10.4.0.0/255.255.0.0 Active SAs: 0, origin: crypto map #主用网关SA还是DOWN状态

推荐本站淘宝优惠价购买喜欢的宝贝:

本文链接:https://www.hqyman.cn/post/8435.html 非本站原创文章欢迎转载,原创文章需保留本站地址!

微信支付宝扫一扫,打赏作者吧~

微信支付宝扫一扫,打赏作者吧~休息一下~~