我们前面免费领取了天翼云的VPN连接,相关发文已经被删除了,但还是有不少同学领到了免费资源。有人问我这东西有什么用,那我们今天就跳过一些官方介绍的简单场景,以Windows 10系统为例,介绍一下如何配置Windows系统和天翼云VPN网关对接IPsec。

经过我多日测试,发现配置方式跟之前介绍的Windows系统一样(Windows和H3C VSR对接隧道模式的IPsec隧道),初步测试支持Windows Server 2008 R2及以上版本的系统,需要支持配置Windows管理工具“本地安全策略”,家庭版系统应该是不支持。

此外,Windows系统的完整性算法(认证算法)仅支持MD5和SHA1,加密算法仅支持DES和3DES,在和天翼云VPN网关对接时,建议配置完整性算法(认证算法)为MD5,加密算法为3DES;最后,天翼云VPN网关和Windows系统对接时,仅支持隧道模式的IPsec VPN,且需要从Windows系统发起连接,从VPN网关无法主动触发连接协商。

接下来,步入正题。

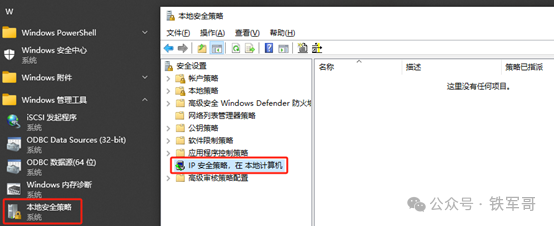

Windows系统需要通过本地安全策略来配置IPsec,通过MMC窗口访问本地安全策略的方式为:

A:开始→Windows管理工具→本地安全策略;

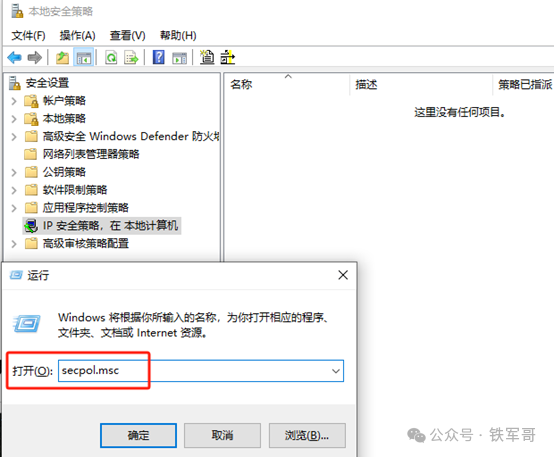

B:Win+R在运行框输入secpol.msc。

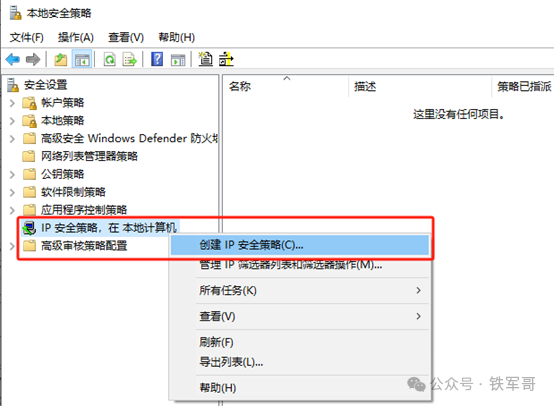

右击“IP安全策略,在本地计算机”,点击“创建IP安全策略”。

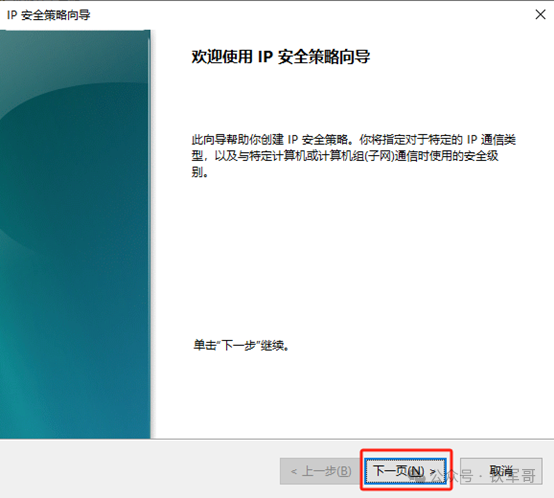

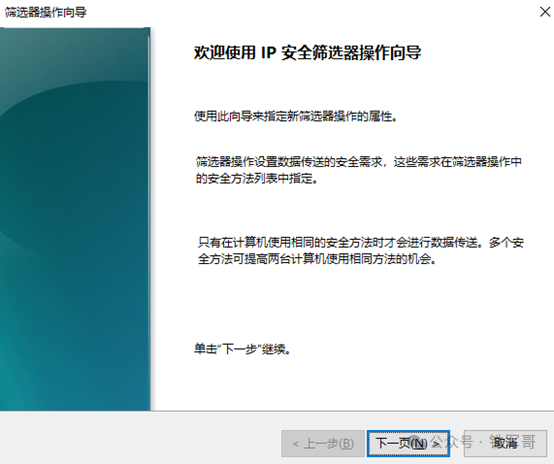

欢迎页面,直接“下一步”。

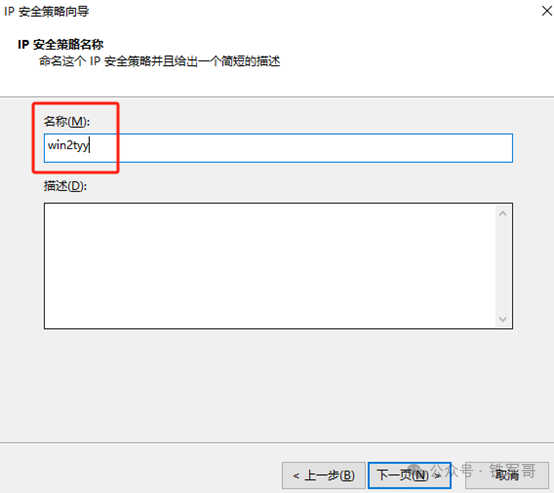

配置IP安全策略的“名称”。

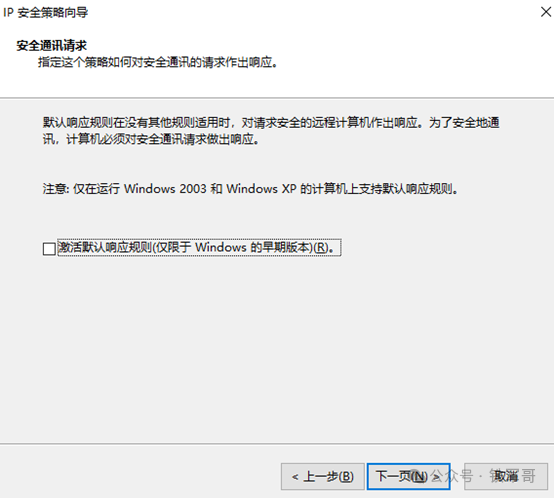

安全通讯请求页面,有“激活默认响应规则”的选项,不要选,给低版本系统使用的。

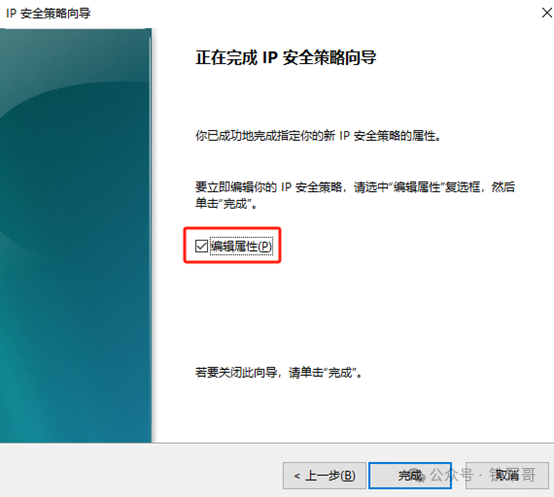

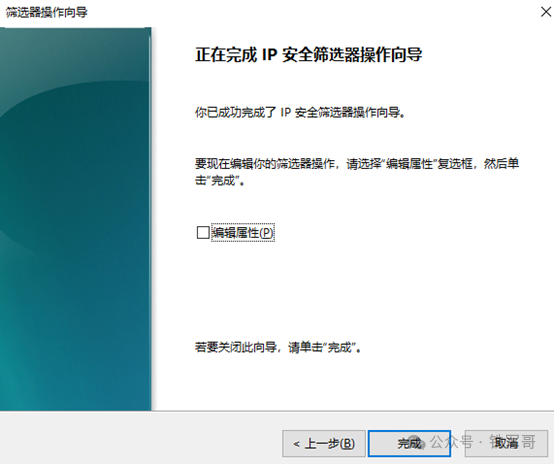

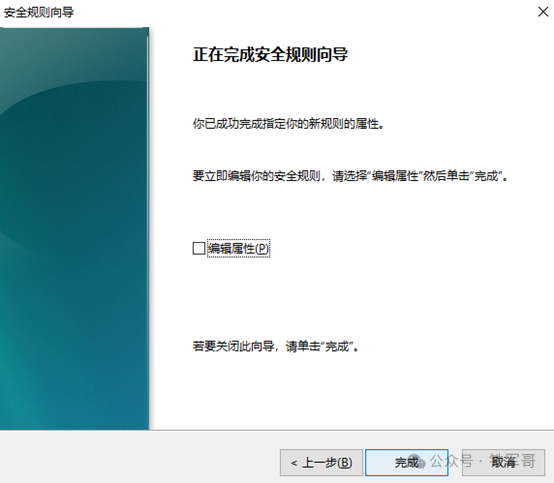

勾选“编辑属性”,完成配置。到这里就完成了一个IPsec策略的添加。

点击完成后,在IPsec策略属性页面,有一个默认的IP安全规则,不用管它,点击“添加”IP安全规则。

对于使用隧道模式的IPsec策略,需要添加2条IP安全规则。在向导页面,可以看到IP安全规则的配置步骤:IP隧道操作属性、身份验证方法和筛选器操作。

首先配置第一条从Windows系统到VPN网关的策略,这里选择【隧道终结点由下列IP地址指定】,也就是隧道模式,配置IPv4隧道终结点为VPN网关的IP地址。

网络类型选择默认的【所有网络连接】即可。

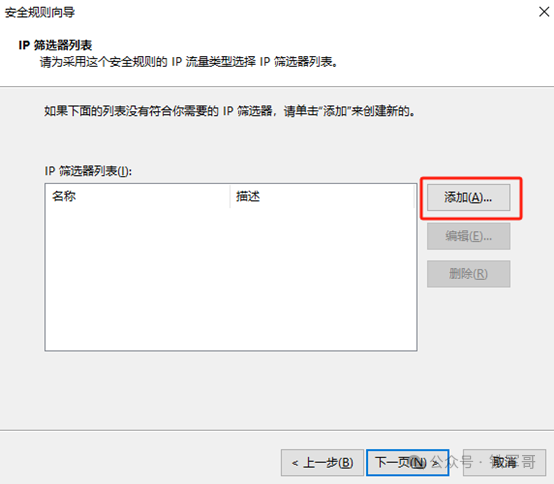

然后进入到“IP筛选器列表”选择页面,此时列表为空,点击“添加”。

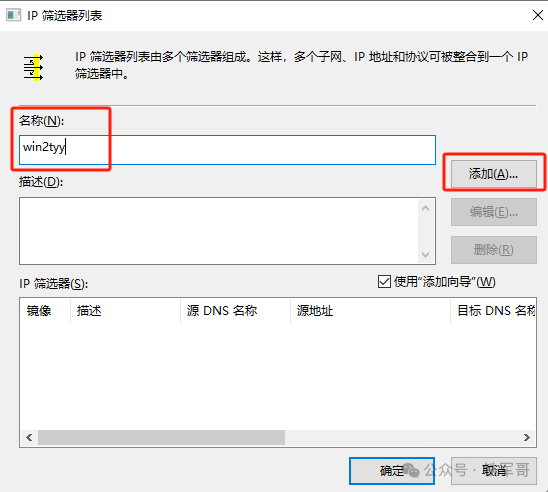

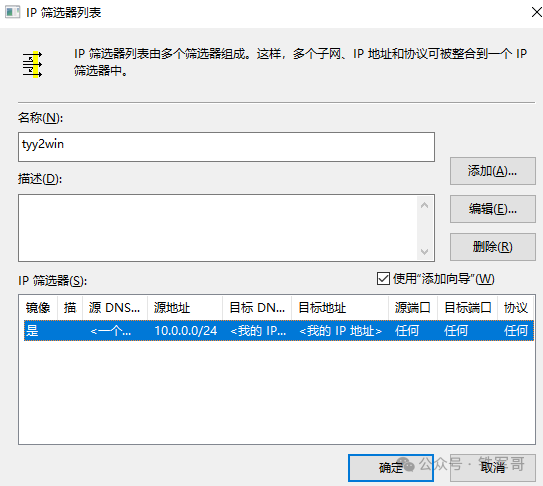

配置IP筛选器列表名称,点击“添加”来增加IP筛选器。

IP筛选器用于筛选IP流量需要的源、目标和通信类型信息。

可选描述,勾选“镜像”,也就是双向流量。

指定源地址,选择【我的IP地址】。

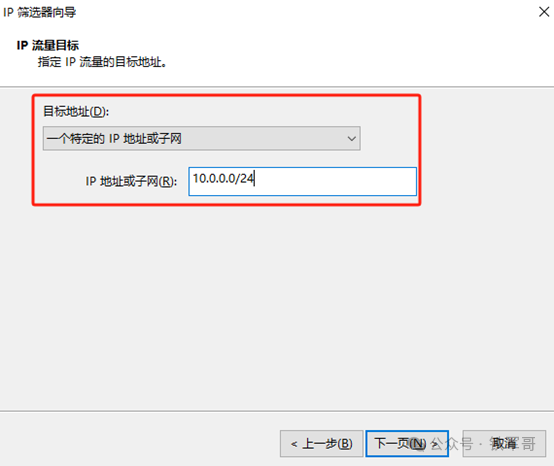

目标地址选择【一个特定的IP地址或子网】,并填入云内的业务子网。

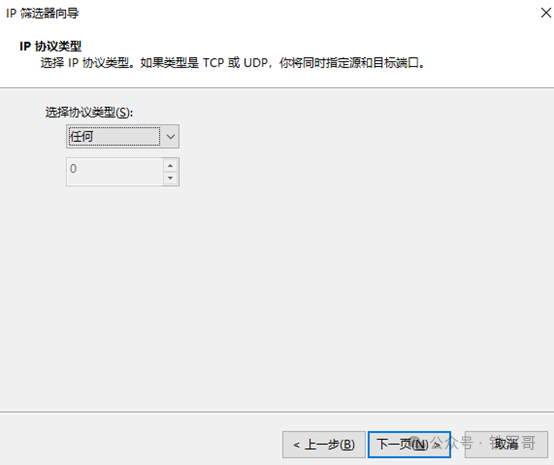

协议选择【所有】,这三步跟天翼云配置的感兴趣流模式相对应。

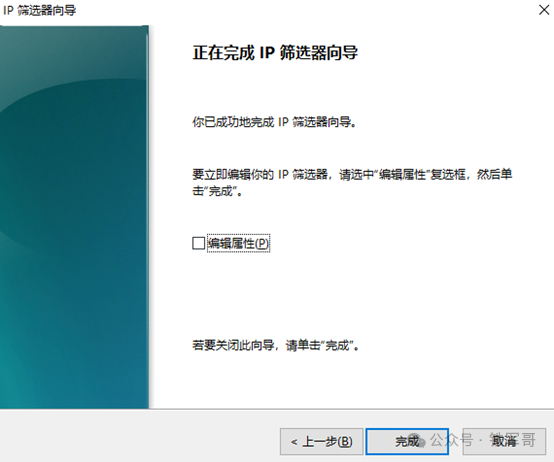

完成IP筛选器配置。

确认IP筛选器列表信息无误,点击确定。

在安全规则向导中,选中刚才创建的IP筛选器列表,点击下一页。

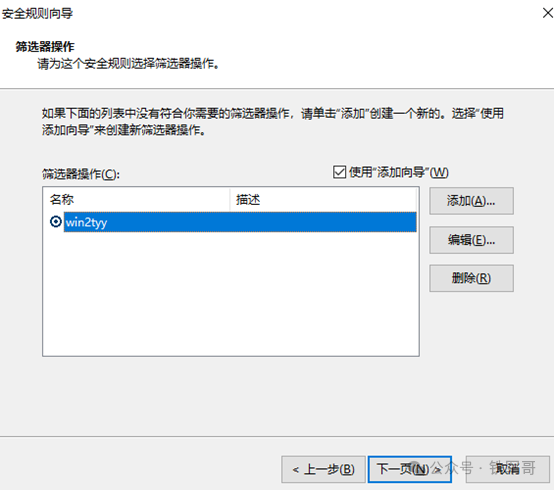

进入筛选器操作选择页面,列表默认为空,点击“添加”。

添加IP安全筛选器操作,对应天翼云的IPsec策略配置。

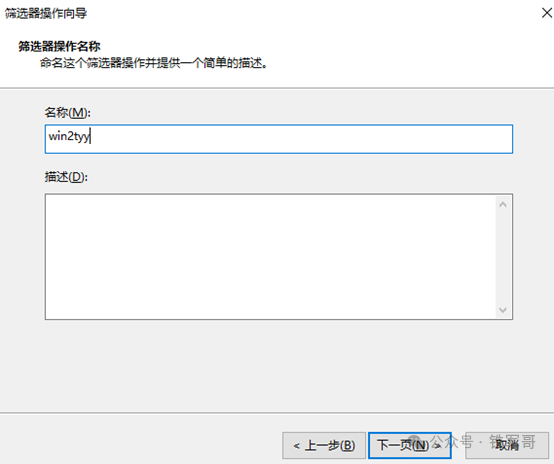

配置名称和描述信息。

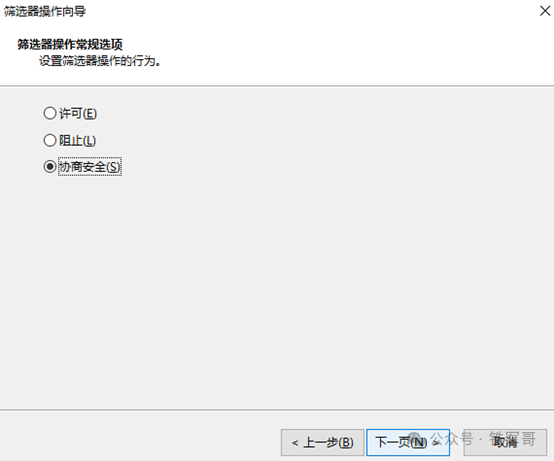

操作选择【协商安全】。

不允许与不支持IPsec的计算机通讯。

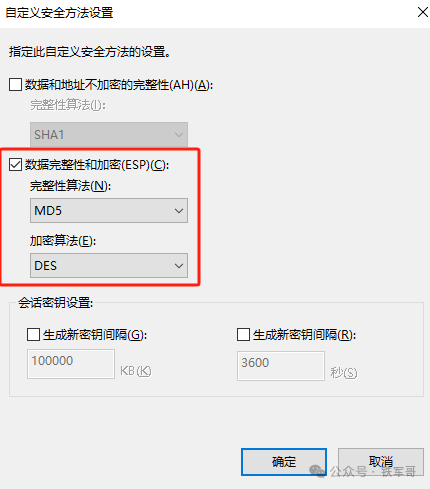

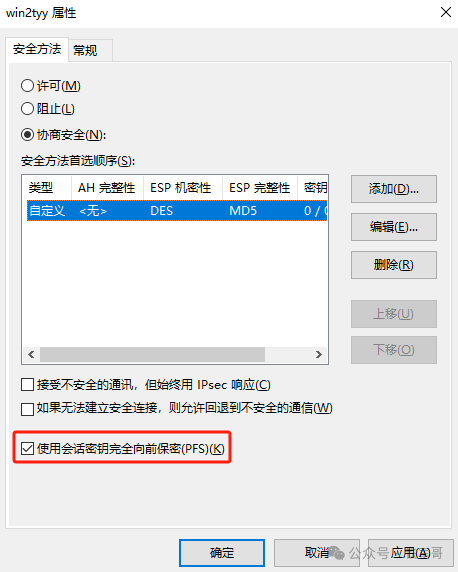

IP流量安全也就是对流量进行完整性校验和加密,选择【自定义】,点击“设置”。

为跟天翼云侧保持一致,这里仅勾选ESP,完整性算法选择【MD5】,加密算法选择【DES】,点击“确定”完成设置。

设置完成后,点击“下一页”。完成IP安全筛选器操作配置。

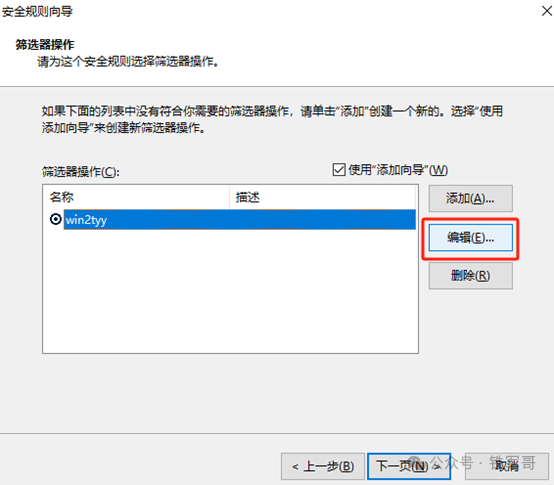

选中刚才添加的筛选器操作,点击编辑。

需要勾选“使用会话密钥完全向前保密(PFS)”,以跟天翼云IPsec策略配置保持一致。

点击“应用”后,返回筛选器操作,点击“下一页”。

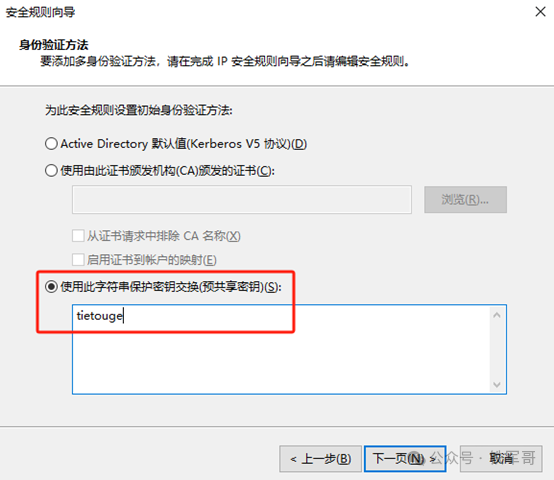

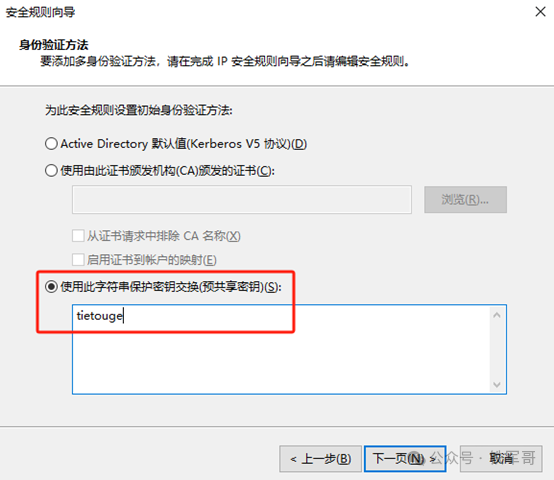

配置身份验证方法,选择预共享密钥(PSK),配置密钥。

点击完成,到这里就添加完了第一条IP安全规则。

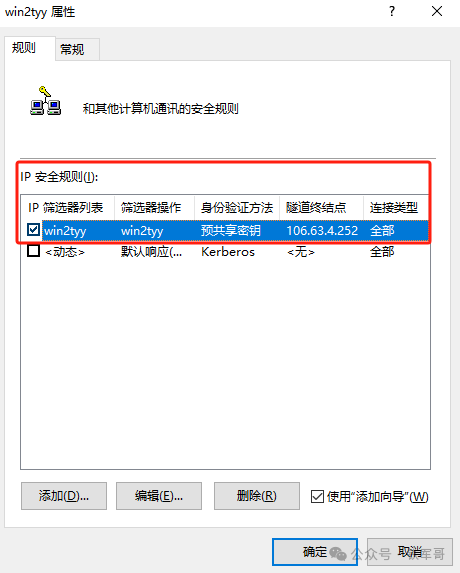

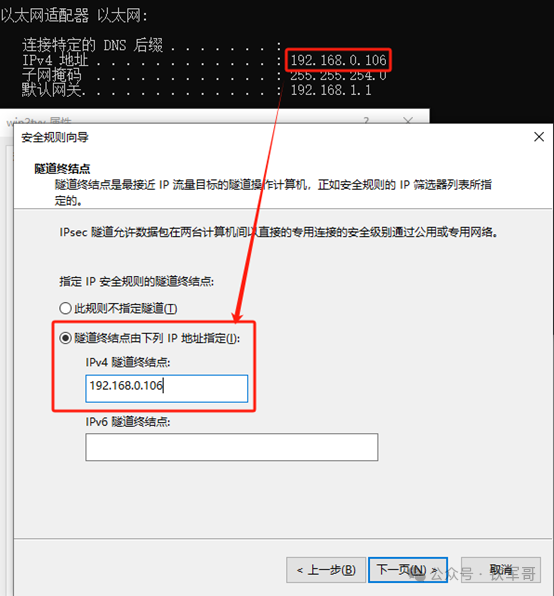

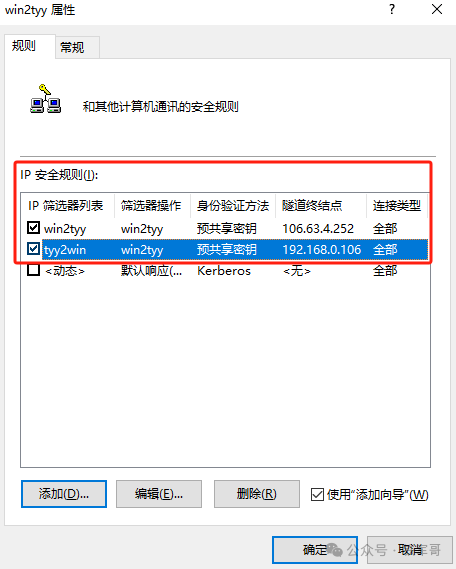

通过1.2-1.5的操作,Windows系统到天翼云网关的IP安全规则已经添加好了,我们现在重复这些操作,添加一条反向的从天翼云网关到Windows系统的IP安全规则。

IPv4隧道终结点配置为Windows系统的网卡IP地址。

IP筛选器列表配置的源地址和目标地址与前面配置的相反。

筛选器操作可以复用,无需重复配置。

配置身份验证方法和第一次的配置保持一致。

添加完成后,检查新添加的两条IP安全规则处于选中状态。

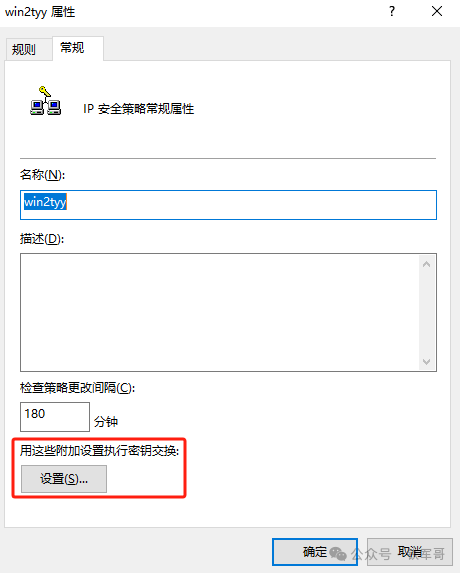

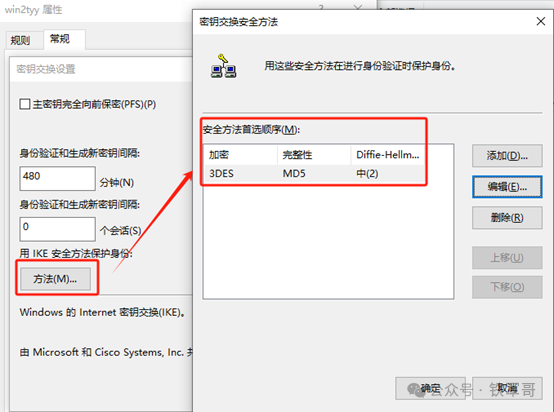

切换到“常规”页签,点击设置调整IKE密钥交换的策略属性。

身份验证和生成新密钥间隔和天翼云VPN网关保持一致;点击“方法”设置安全方法,为了跟天翼云侧IKE策略配置相匹配,加密算法选择【3DES】,完整性算法选择【MD5】,DH组选择【中(2)】。

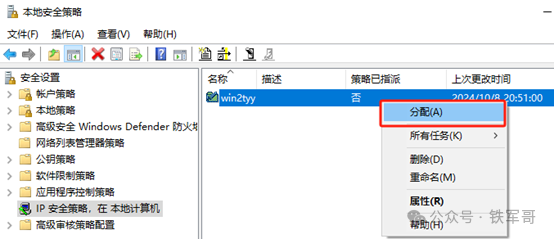

IP安全策略创建完成之后,默认是没有激活的,需要在“本地安全策略”中,右击策略名称点击分配进行指派。

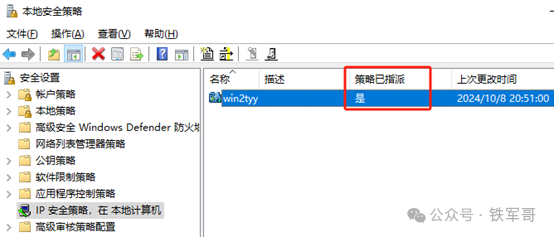

分配之后,策略已支指派状态变更为“是”。

首先创建用户网关,网关IP配置为Windows系统的公网IP地址。

接下来,创建IPsec连接,路由模式选择【感兴趣流】,本端子网选择业务主机所在网段,对端网段配置为Windows系统的私网地址网段,认证方式选择【密钥认证】,并配置使用和Windows系统相同的预共享密钥。RemoteID需要修改为Windows系统的网卡IP地址。

展开高级配置,调整IKE策略和IPsec策略的算法配置,与Windows系统保持一致。IKE认证算法选择【MD5】,加密算法选择【3DES】,DH算法选择【Group2】;IPsec认证算法选择【MD5】,加密算法选择【DES】,PFS选择【DH Group2】。

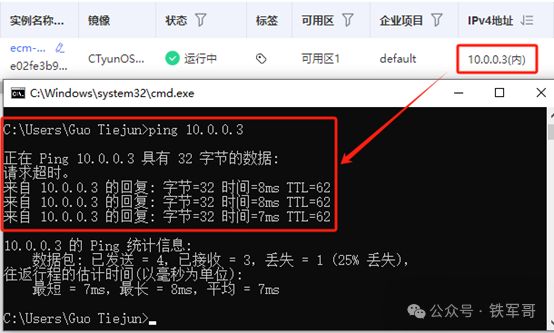

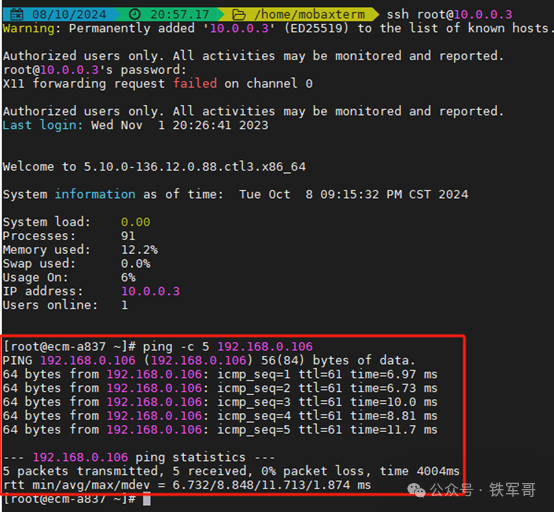

在Windows系统中ping云端的业务主机以触发IPsec协商。

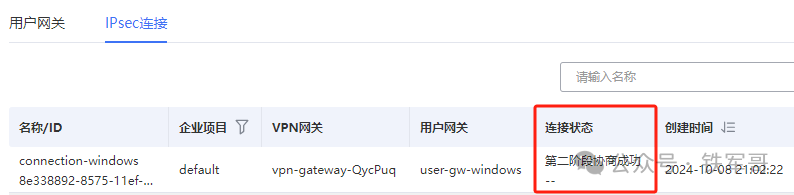

查看IPsec连接状态,为第二阶段协商成功。

使用工具通过内网IP地址直接登录云主机。在业务主机进行测试,也可以反向ping通Windows系统。

至此,IPsec连接配置完成。

推荐本站淘宝优惠价购买喜欢的宝贝:

本文链接:https://www.hqyman.cn/post/8609.html 非本站原创文章欢迎转载,原创文章需保留本站地址!

休息一下~~

微信支付宝扫一扫,打赏作者吧~

微信支付宝扫一扫,打赏作者吧~