一、创建sftp服务数据目录及相关测试用户

二、修改sshd服务配置文件,以组的方式管理sftp用户权限

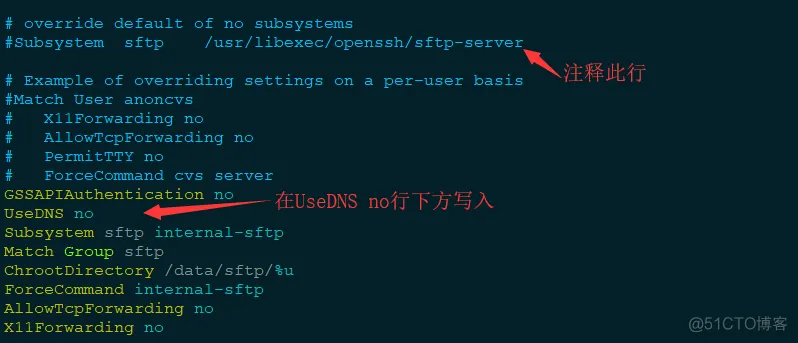

修改前配置

修改后:

配置解释:

重启服务,可能出现的错误:

这是因为UseDNS 在我们的sftp设置块下方,按我上面的配置就没有此问题了。

三、客户端连接测试

1.服务端为该用户目录授权

2.客户端测试连接

可能出现的报错:

出现以上报错,通常是因为用户的目录权限有问题,这也是sftp服务最容易出现问题的地方。我们只要抓住以下两个要点(原则)

四、根据单个用户配置(其他参照组配置即可)

推荐本站淘宝优惠价购买喜欢的宝贝:

本文链接:https://www.hqyman.cn/post/8260.html 非本站原创文章欢迎转载,原创文章需保留本站地址!

休息一下~~

微信支付宝扫一扫,打赏作者吧~

微信支付宝扫一扫,打赏作者吧~