背景

现网中有时候会遇到通过MAC地址限制用户上网的需求,且防火墙不是终端的网关设备。目前USG防火墙的产品手册上暂无通过MAC做限制的完整案例。今天一起来看一下该如何配置。

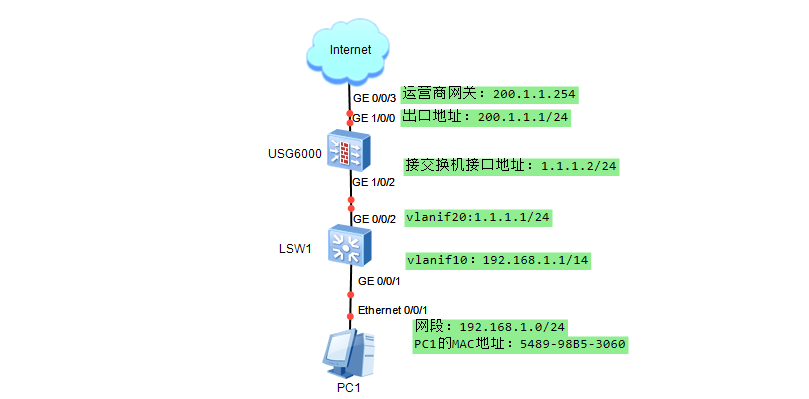

组网

PC的网段为192.168.1.0/24,对应MAC地址为:5489-98B5-3060,其网关在LSW1上,网关地址为192.168.1.1/24。交换机的GE0/0/1口加入vlan10,GE0/0/2口加入vlan20,对接防火墙。交换机和防火墙走三层路由互通。防火墙作为出口设备,直接和运营商对接。现需要在USG上做访问控制,通过MAC地址限制PC1出去上网,其他终端不受影响。

配置思路

防火墙不是终端的网关,所以终端的MAC地址,防火墙是无法获取到的。因为终端上网的数据上送给自己的网关以后,就由网关设备和防火墙通信,跨越了三层,和防火墙通信的MAC地址,已经换成交换机的MAC地址了。如果防火墙想对终端的MAC做限制,就必须在防火墙上配置跨三层MAC识别,交换机上需要配置snmp和防火墙对接跨三层MAC识别。

配置步骤

说明:

步骤1-2为基础配置,此案例重点在跨三层MAC识别和限制MAC上网的安全策略。所有基础配置仅以命令方式展示(web展示会比较占篇幅,喧宾夺主了)。如果已配好,可以忽略,直接从步骤3开始查看

1、交换机配置vlan、dhcp、路由等基础配置

<LSW1> system-view

[LSW1] dhcp enable //开启dhcp

[LSW1] vlan batch 10 20 //创建vlan

[LSW1] interface Vlanif 10 //给vlanif10配置IP以及dhcp,作为PC1所在网段的网关并给PC分配IP和dns

[LSW1-Vlanif10] ip address 192.168.1.1 24

[LSW1-Vlanif10] dhcp select interface

[LSW1-Vlanif10] dhcp server dns-list 114.114.114.114

[LSW1-Vlanif10] quit

[LSW1] interface Vlanif 20

[LSW1-Vlanif20] ip address 1.1.1.1 24 //给vlanif20配置IP作为和防火墙互联的地址

[LSW1-Vlanif20] quit

[LSW1]interface g0/0/1 //配置接口vlan类型为access,并加入对应vlan

[LSW1-GigabitEthernet0/0/1] port link-type access

[LSW1-GigabitEthernet0/0/1] port default vlan 10

[LSW1-GigabitEthernet0/0/1] quit

[LSW1] interface g0/0/2

[LSW1-GigabitEthernet0/0/2] port link-type access

[LSW1-GigabitEthernet0/0/2] port default vlan 20

[LSW1-GigabitEthernet0/0/2] quit

[LSW1] ip route-static 0.0.0.0 0.0.0.0 1.1.1.2 //配置默认静态路由去往防火墙互联地址,交换机和防火墙走三层路由互通

2、防火墙配置接口加入安全区域、放行安全策略、源nat策略等基础配置

<FW> system-view

[FW] interface GigabitEthernet 1/0/0

[FW-GigabitEthernet 1/0/0] ip address 200.1.1.1 24 //给接口配置IP地址

[FW-GigabitEthernet 1/0/0] quit

[FW] interface GigabitEthernet 1/0/2

[FW-GigabitEthernet 1/0/2] ip address 1.1.1.2 24

[FW-GigabitEthernet 1/0/2] quit

[FW] firewall zone trust

[FW-zone-trust] add interface GigabitEthernet 1/0/2 //接口加入安全区域

[FW-zone-trust] quit

[FW] firewall zone untrust

[FW-zone-untrust] add interface GigabitEthernet 1/0/0

[FW-zone-untrust] quit

[FW] security-policy //配置安全策略,源安全区域为内网trust区域,目前安全区域为外网untrust,放行内网192.168.1.0/24网段数据

[FW-policy-security] rule name policy1

[FW-policy-security-rule-policy1] source-zone trust

[FW-policy-security-rule-policy1] destination-zone untrust

[FW-policy-security-rule-policy1] source-address 192.168.1.0 24

[FW-policy-security-rule-policy1] action permit

[FW-policy-security-rule-policy1] quit

[FW-policy-security] quit

[FW] ip route-static 0.0.0.0 0.0.0.0 200.1.1.254 //配置默认路由去往运营商网关便于内网上网

[FW] ip route-static 192.168.1.0 255.255.255.0 1.1.1.1 //配置到内网192.168.1.0/24的回程路由指向交换机

[FW] nat-policy //配置nat策略,源安全区域为内网trust区域,目前安全区域为外网untrust,允许内网192.168.1.0/24网段上网

[FW-policy-nat] rule name policy_nat1

[FW-policy-nat-rule-policy_nat1] source-zone trust

[FW-policy-nat-rule-policy_nat1] destination-zone untrust

[FW-policy-nat-rule-policy_nat1] source-address 192.168.1.0 24

[FW-policy-nat-rule-policy_nat1] action source-nat easy-ip

[FW-policy-nat-rule-policy_nat1] quit

[FW-policy-nat] quit

3、交换机上配置snmp:

说明:防火墙跨三层MAC识别是通过snmp实现的,所以交换机也需要配置snmp和防火墙对接。

本案例以snmpv2c版本为例,实际组网也可以选择其他版本,比如v3。

<LSW1> system-view

[LSW1] snmp-agent //开启SNMP Agent功能。

[LSW1] snmp-agent sys-info version v2c //配置SNMP的版本。

[LSW1] snmp-agent community read Public@123 //配置交换机的团体名。

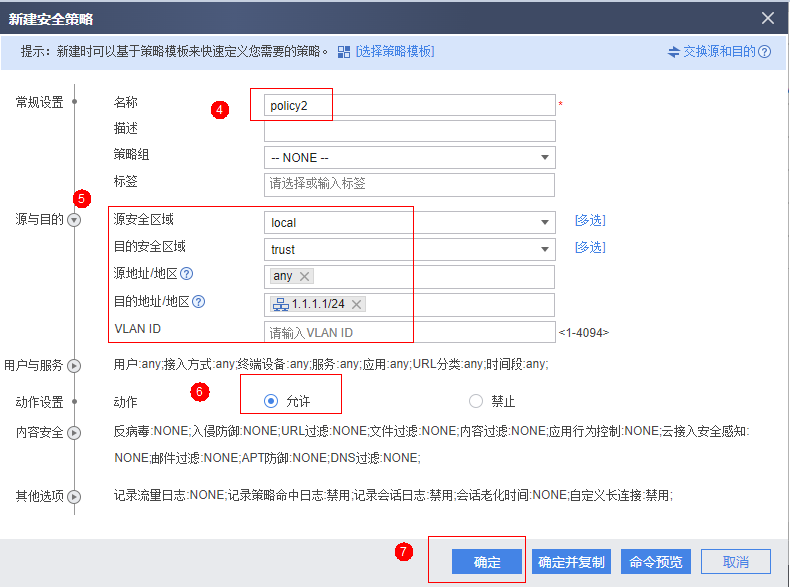

4、配置Local到Trust区域的安全策略,允许防火墙向交换机发送SNMP报文

点击“策略>安全策略”,点击“新建安全策略”。

配置策略名称为policy2,“源安全区域”为local区域,“目安全区域”为trust,“源地址”为any,“目的地址”为交换机的地址。“动作”允许。点击“确定”。

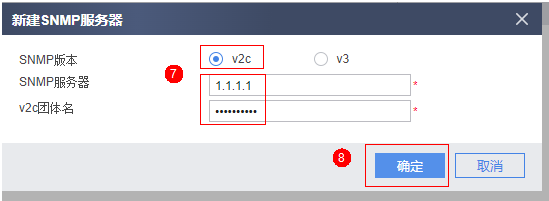

5、防火墙配置跨三层MAC识别功能

5.1点击“网络>配置>跨三层MAC识别”,找到跨三层MAC识别的开关按钮,点击后从灰色变成蓝色。最后点击应用。

5.2 在“配置snmp服务器”位置点击“新建”。然后配置snmp版本,snmp服务器地址,以及v2c团体名。此处的参数需要和交换机的配置保持一致。snmp服务器地址为交换机的地址。配置完后点击“确定”。

点击确定后会弹出一个提示v2不安全,建议使用v3。可以忽略,直接点击确定。如果本身配置的是v3版本,就不会有该提示。本案例配置仅做参考。

6、防火墙上配置安全策略限制PC1的MAC通过

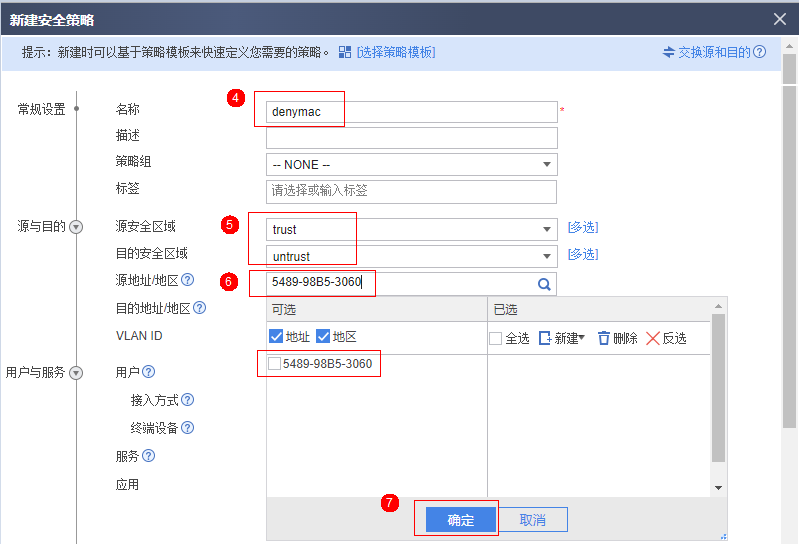

6.1 点击“策略>安全策略”,点击“新建安全策略”。方法和步骤4的第一张图一致。

6.2 在弹出的框中,配置“名称”为denymac,配置“源安全区域”为trust,“目的安全区域”为untrust,“源地址/地区”位置,输入PC1的MAC地址,然后点击“确定”。

继续配置安全策略,目的地址选择any(上网的目的地址是不确定的,所以选择any,表示任意地址)。配置动作为“禁止”,点击“确定”。

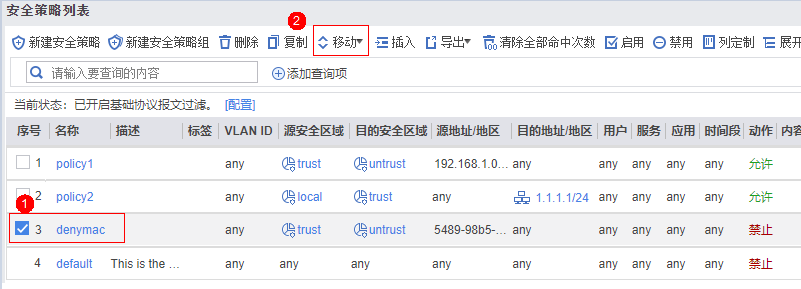

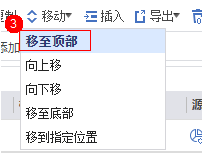

7、配置好的安全策略要移动到允许该网段上网的安全策略前面,因为数据流是从上往下匹配安全策略的。选中denymac的安全策略,选中“移动”,然后选择“移至顶部”即可。

到此处,就配置完成了。能实现防火墙基于MAC地址做上网限制。禁止PC1出去访问外网。

8、防火墙可以执行命令display snmp-server arp-sync table 查看到PC1的MAC地址。如果不配置跨三层MAC识别,防火墙上将无法查看到终端的MAC,也无法对其做限制。

推荐本站淘宝优惠价购买喜欢的宝贝:

本文链接:https://www.hqyman.cn/post/7280.html 非本站原创文章欢迎转载,原创文章需保留本站地址!

休息一下~~

微信支付宝扫一扫,打赏作者吧~

微信支付宝扫一扫,打赏作者吧~