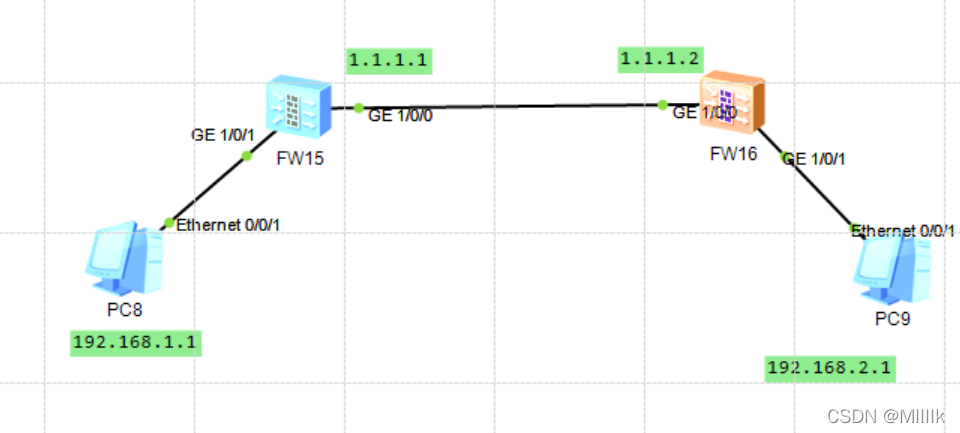

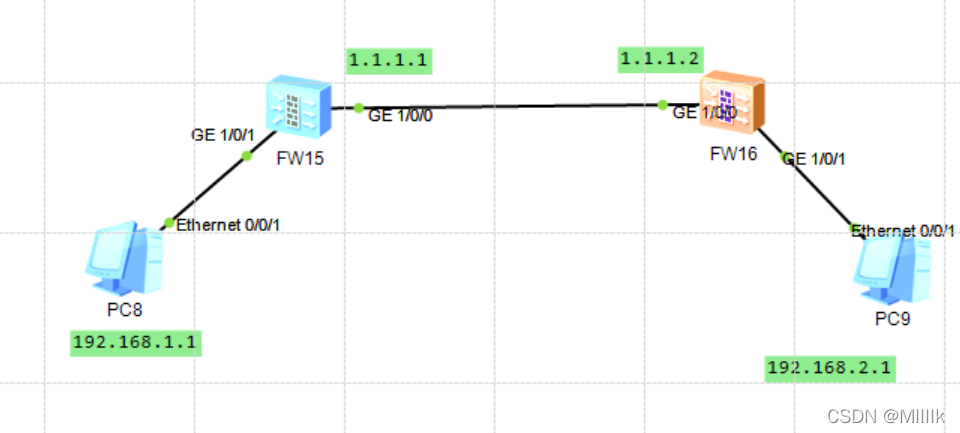

一、完成基本互联

主机直连的接口为trust区域,防火墙之间互联的接口为untrust区域

二、左边的防火墙IPsec的配置

(1) Ike Proposal 的创建

ike proposal xx //首先创建ike proposal xx

这一步的作用就是创建协商ike SA的时候使用的相关安全套件,默认防火墙就会设置了一些默认的安全套件的组合。这一步设置的内容就是用于IKE SA的协商,IPsec双方使用协商好的IKE SA去对IPsec SA的协商进行保护。如下所示:

encryption-algorithm aes-256

dh group14

authentication-algorithm sha2-256

authentication-method pre-share

integrity-algorithm hmac-sha2-256

prf hmac-sha2-256

对于AES算法和SHA算法来说,256位是完全足够保证安全了,对于AES来说使用192位也是可以的。dh group14是2048位的DH算法,也是够用了。

可以看到默认的认证方式是预共享密钥,当然也有其他的认证方式,比如签名,证书认证。但是签名和证书认证比较麻烦,推荐在图形化界面上做,这边仅介绍预共享密钥

(2)Ike peer 的创建

ike peer xx //创建IKE对等体

进入IKE对等体视图后:

local-id-type xxx //设置本端id的类型,下面是本端id的类型

[Left-ike-peer-xx]local-id-type ?

dn Select dn as the local ID

esn Select esn as the local ID

fqdn Select name as the local ID //这个就是以名字名称的形式去明明

ip Select IP address as the local ID //以IP的形式去进行命名

user-fqdn Select user-fqdn as the local ID //以电子邮件的形式去命名

local-id xx//创建本端id,这里创建的id和上面的类型要对应

remote-id-type xx //设置远端id类型,这个和本地id类型的类似

remote-id xx //设置远端id

也可以不用设置local-id,remote-id这些东西,只要输入remote-address,表示远端IP,输入这个之后就代表自己使用ip地址标识自己,且接受所有的远端标识,换句话来说只要IPsec对端的IP是remote address指定的IP,那么将无所谓它的的远端标识。当然也可以remote address,local-id,remote-id一起配置,只不过配置更加细化。这个也是isakmp协议中进行相关信息协商时使用的身份信息,一定要保证对方设置的本地标识和自己设置的远端标识是对应的,我觉得主要的原因就是因为身份信息在整个SA的协商过程中起到的作用就是方便IPsec双方在自身去找到相应的信息去进行协商,在一个设备中可能存在多个这种一整套的IPsec的配置信息,而且有的时候双方建立的IPsec隧道使用的IP地址不是固定的,所以使用一种身份标识去标识一个IPsec隧道来方便IPsec双方进行相关协商信息的查找是一个不错的选择。

DPD

msg:设置DPD报文里面的信息

packet:后面跟着的完整的命令是dpd packet receive if-related enable,就是当隧道上发送的IPsec报文如果和该设备存在的IPsecSA关联性进行检测,如果关联的话则不会删除设备上的IPsecSA,如果不关联就会删除

idle-time:这个主要用于按需的DPD检测,当IPsec空闲一段时间后将会进行DPD的检测,这个空闲的时间由这个选项决定。

retransmit-interval:这个选项决定了DPD报文的重传时延

retry-limit:这个表示当DPD报文超时了几次后将删除IPsecSA

这个DPD的相关操作可以在ike peer里面设置表示只针对这个ike peer也可以在系统视图下配置,代表影响全部的ike peer

DPD是检测对端存活的一种手段,DPD有两种类型:

on-demand:也就是按需的,当双方没有IPsec报文交互的时候,就会发送DPD报文进行探测

periodic:也就是周期性的

pre-shared-key xx //表示设置预共享密钥的值

(3)创建IPsec proposal

tranform //表示设置隧道的使用的相关协议是ah还是esp

encapsulation-mode //表示设置隧道的传输模式,有自动,传输,隧道模式

esp //设置esp协议下使用的加密算法和签名算法,那么这里为什么没有认证方式?因为在IKE SA协商的过程中已经验证了双方的身份了,所以就不需要再次验证双方的身份了。

ah //设置ah协议下的验证算法,ah协议只有验证功能

(3)IPsec policy的创建

ipsec policy xxx x isakmp //表示创建一个名为xxx的ipsec policy,它的序号为x

为什么要有序号?在有些情况下,一个ipsec policy可能与多个对端的ipsec policy建立不同的隧道,所以就需要序号进行区分

ike-peer xx //将ike对等体与ipsec policy进行绑定

proposal xx //将ipsec proposal与ipsec policy进行绑定

security acl xx //将acl,也就是感兴趣流与ipsec policy绑定

(4)将IPsec policy绑定到出接口上

进入接口视图:ipsec policy xxx //将接口与IPsec policy进行绑定

绑定后只要有感兴趣流出现就会以加密的形式出去

安全策略的配置原理解析

1、放行isakmp协议的相关协商流量

isakmp协议主要用于IKE SA和IPsec SA的协商,所以我们要放行该协议的流量,该协议的源目端口都是500。这个需要我们自定义协议放行源目端口500即可,同时因为isakmp协议的协商双方都是防火墙,所以放行的源目区域为untrust<--->local,即untrust到local,local到untrust的与isakmp的相关流量都要放行,否则将无法正常进行SA的协商。

2、放行ESP,AH的相关流量

ESP和AH的相关流量都是先到防火墙后,经过IPsec功能模块的处理后才发送给目的主机的,所以无论是ESP还是AH流量的主要涉及的源目区域是local和untrust,所以我们只要放行local到untrust,untrust到local有关ESP和AH的相关流量即可,ESP和AH协议都是基于IP层的写,它们的协议号是51和50,这个防火墙自身是带有的。

3、放行相关数据流量

ESP或者AH流量到达防火墙且经过解封后会根据路由表的查表,同时根据路由表来确定它们的源目区域,ESP和AH在这个阶段会被确定它们的相关涉及的区域是trust和untrust,所以我们要放行untrust到trust,trust到untrust的相关隧道流量。

推荐本站淘宝优惠价购买喜欢的宝贝:

本文链接:https://www.hqyman.cn/post/4670.html 非本站原创文章欢迎转载,原创文章需保留本站地址!

打赏

微信支付宝扫一扫,打赏作者吧~

休息一下~~

微信支付宝扫一扫,打赏作者吧~

微信支付宝扫一扫,打赏作者吧~